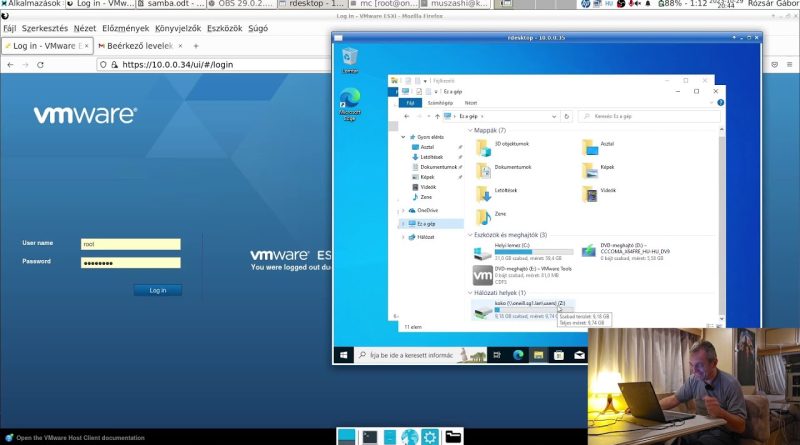

Fájlszerver, tartományvezérlő ( Samba AD-DC szerver Debian Linux 12 ) RSAT + házirend 2023-10-30

A videó címében lévő dátum az a dátum, amikor a tagok számára elérhetővé vált a videó!

Légy te is tag, hogy hamarabb hozzájuthass az új tartalmakhoz, illetve hogy élők alatt tudj csevegni!

Kernel Pánik Facebook oldal: https://www.facebook.com/kernelpanikcsatorna

Kernel Pánik Facebook csoport: https://www.facebook.com/groups/683123033405304

Kivonat: #Debian #Linux 12 -es verziójára telepítettem #Samba #szervert #AD #DC funkcionalitással, azaz #tartományvezérlő és #active #directory kiszolgálóként működik, miközben a #megosztásokból kiszolgálja a klienseket is. #RSAT -al felveszünk felhasználókat, akiknek automatikusan létrejön a #home könyvtáruk, illetve házirendből felcsatolunk megosztott könyvtárat is.

by Kernel Pánik

linux dhcp server

Sose értettem miért jó Linuxon AD-DC-t erőltetni. Ami időt rászán az ember a tákolásra hibakeresésre stb, abból általában simán kijön egy Windows Server licensz. Egyébként jó tartalom ahogy a többi is. Csak ez a Samba DC nekem mindig érthetetlen jelenség volt. 🙂

Köszi! Nagyon hasznos! 👍

Köszönöm!

Suricata IDS felrakást Mikrotikre felkonferálhatnád egy tutorialba.

Köszönöm a munkádat! Tartalmas, remek videjó!

Hálás vagyok ezért a videoért. Köszönöm !

57:18 Az érthető, hogy kell nekik egy közös idő, szinkronokhoz meg ellenőrzésekhez. De mi van, ha 3 országgal arrébb vagy másik, kontinensen van az egyik DomainUser, szeresse meg a szerver időt vagy lehet neki valahogy localtime-ja? Köszönöm.

Köszi a videót, ismét egy hasznos segítséget kaptam / kaptunk. Észre vettem egy apróságot 38:46-nál. Szerintem a Létrehozó tulajdonosnak és Domain Adminsnak a hatásköre nem egyezik a leírtakkal vagy tévedek?

Pedig működik a Turnkey samba DC. Nem tudom hol csúsztál el vele.

Pont nemrég migráltam rá (én sz.ptam a userek user-idk migrálásával) 3-as samba-ról. Nem mondom, hogy egyszerű, de nem lehetetlen. Régi 4-est is migráltam rá, az egyszerűbb. (azok a fránya windows frissítések ugye 😉 )

A webmin-t meg elkezdtem használni a többi Linuxon is. Kellemesebb a kollégáknak is adminisztrálni a linux szervereket (meg nekem is).

/etc/hosts

127.0.0.1 localhost localhost.loacaldomain

10.0.0.77 oneill.sg1.lan oneill

/etc/resolv.conf

ellenőrzés névszerver

mount parancs

ellenőrzés, csatolási opciók

HELYETTE, ide majd visszatérünk:

apt-get install chrony

chown root:_chrony /var/lib/samba/ntp_signd/

chmod 750 /var/lib/samba/ntp_signd/

/etc/chrony/chrony.conf végére odacsapni:

bindcmdaddress 10.0.0.77

allow 10.0.0.0/24

ntpsigndsocket /var/lib/samba/ntp_signd/

chronyc tracking

chronyc sources

apt-get install acl attr samba smbclient winbind krb5.config krb5.user libpam-winbind libnss-winbind libpam-krb5 dnsutils

/etc/samba/smb.conf és /etc/krb5.conf TÖRLÉS

samba-tool domain provision –use-rfc2307 –dns-backend=SAMBA_INTERNAL –realm=sg1.lan –domain=sg1 –server-role=dc –adminpass=Teszt123456

/var/lib/samba/private/krb5.conf másolása az /etc -be

smb.conf globalba inherit acls = yes

systemctl stop smbd nmbd winbind

systemctl disable smbd nmbd winbind

systemctl unmask samba-ad-dc

systemctl start samba-ad-dc

systemctl enable samba-ad-dc

/etc/resolv.conf

módosítás a 10.0.0.77 -ra

(/etc/smb.conf DNS forwarder)

samba-tool dns zonecreate 10.0.0.77 0.0.10.in-addr.arpa -U administrator

samba-tool dns add 10.0.0.77 0.0.10.in-addr.arpa 77 PTR oneill.sg1.lan -U Administrator

tesztek:

host -t A oneill.sg1.lan

host -t SRV _kerberos._udp.sg1.lan

host -t SRV _ldap._tcp.sg1.lan

host -t PTR 10.0.0.77

smbclient -L localhost -U%

smbclient //localhost/netlogon -UAdministrator -c 'ls'

samba-tool domain level show

kinit administrator

klist

könyvtárak létrehozása ÉS /etc/samba/smb.conf-ba felsorolni

systemctl restart samba-ad-dc

kliensen DNS szerver legyen a samba

samba-tool domain passwordsettings set/show –max-pwd-age=0

gpupdate /force

Ha nem megy a Group Policy:

samba-tool ntacl sysvolreset

meghajtó csatlakozás

login script

Idő szinkron teszt:

w32tm /resync